SOCaaS

Будьте кіберстійкими

24 х 7 х 365

разом з SOC as a Service від Octava Defence

Отримайте переваги постійного моніторингу, розслідування та оперативного реагування на кіберзагрози.

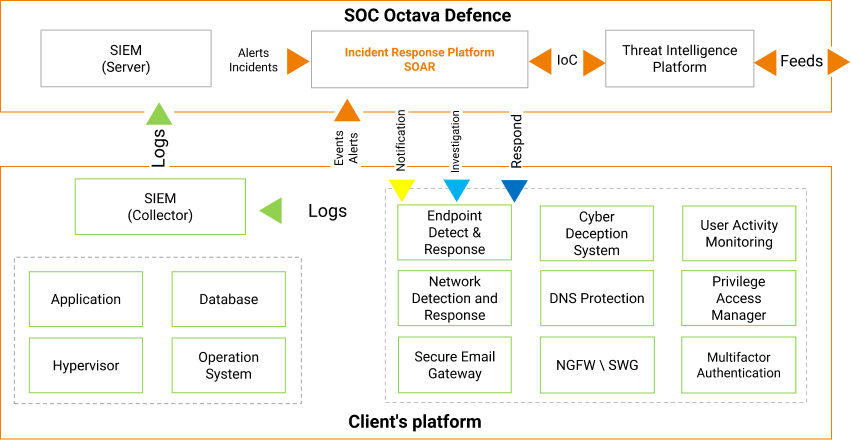

Як працює SOCaaS?

Підключення до SOC від Octava Defence передбачає аутсорсинг рутинного процесу моніторингу ІТ-інфраструктури та отримання доступу до професійних кібераналітиків для реалізації процесів розслідування та реагування.

SOCaaS

Ми тут, щоб допомогти вам реалізувати комплексний підхід до кібербезпеки

МОНІТОРИНГ

Спостерігаємо за подіями 24/7 та повідомляємо ІТ-службу про відхилення відповідно до вимог SLA

РОЗСЛІДУВАННЯ

Аналізуємо хронологію подій, визначаємо можливі вразливості або інциденти та визначаємо що і чому відбулося

РЕАГУВАННЯ

ТЕХНІЧНА, ОПЕРАЦІЙНА ТА ОРГАНІЗАЦІЙНА ПІДТРИМКА

Запобігаємо ризикам, підвищуючи ефективність використання технологій, операційну та організаційну зрілість служби кібербезпеки.

МОНІТОРИНГ

Спостерігаємо за подіями 24/7 та повідомляємо ІТ-службу про відхилення відповідно до вимог SLA

РОЗСЛІДУВАННЯ

Аналізуємо хронологію подій, визначаємо можливі вразливості або інциденти та визначаємо що і чому відбулося

РЕАГУВАННЯ

ТЕХНІЧНА, ОПЕРАЦІЙНА ТА ОРГАНІЗАЦІЙНА ПІДТРИМКА

Запобігаємо ризикам, підвищуючи ефективність використання технологій, операційну та організаційну зрілість служби кібербезпеки.

SOCaaS

Відгуки

«Завдяки Octava Defence ми виявляємо та зупиняємо атаки задовго до їх поширення»

В’ячеслав Нехороших

СІО групи компаній «ФОКСТРОТ»

«Співпраця з Octava Defence дає надійний результат – значне довгострокове посилення кіберстійкості незалежно від типів загроз»

Сергій Лук’яненко

СІSO «ЛІГА:ЗАКОН»

«Використання SOC як послуги від Octava Defence підкорює тим, що дає змогу швидко отримати незалежну команду фахівців та готові процеси з кібербезпеки і задіяти їх у достатньому для організації обсязі»

Олександр Атаманенко

CISO, голова комітету інформаційної безпеки «Октава Капітал»

SOCaaS

Навіщо потрібен SOC?

SOC – це готова модель системи кібербезпеки, яка охоплює кращі світові практики в контексті:

- використання технології;

- навчання персоналу;

- організації процесів.

Побудова SOC дає змогу досягти кіберстійкості оптимальним шляхом за рахунок:

- збільшення технологічної прозорості корпоративної інфраструктури;

- підвищення швидкості та якості розпізнавання інцидентів;

- збільшення ефективності і швидкості реакції на інциденти;

- усунення причин виникнення інцидентів;

- впровадження процесної моделі управління кібербезпекою.

SOCaaS

Інструменти SOC та технологічна модель

ІДЕНТИФІКАЦІЯ

- OSINT

- Pentest (Black/Gray Box)

- Assets Management

- Vulnerability Management

- Patch Management

SOC-READY ЗАХИСТ

- Security Compliance Audit

- Breach Attack Simulation

- Data Leak Prevention

- End-Point Detection and Response

- Network Detection and Response

- Cyber Deception Systems

- Privileged Access Management

- User Behavior Analysis

БАЗОВИЙ ЗАХИСТ

- Endpoint Protection (Antivirus)

- Multi Factor Authentication

- Next Generation Firewall

- Secure Email

- Web Gateway

- DNS Protection

- Web Application Firewall

- Sandboxing

МОНІТОРИНГ

- SIEM

- Threat Intelligence Platform

- Security Orchestration, Automation and Response

Маєте питання?

Напишіть нам

Зв'яжіться з нами

Контакти

Відділ продажів

+38 044 538 00 45

Загальні питання

+38 044 538 00 40

infosec@octava.ua

Центральний офіс